Phį»„c hį»i dį»Æ liį»u thĆ nh cĆ“ng khi bį» virut mĆ£ hĆ³a ÄĆ²i tiį»n chuį»c

HIį»n nay į» khĆ“ng chį» į» Viį»t Nam mĆ į» cĆ”c nĘ°į»c bį» virus mĆ£ hĆ³a dį»Æ liį»u ÄĆ²i tiį»n chuį»c tįŗ„n cĆ“ng mį»t cĆ”ch thįŗ£m hįŗ”i chĆŗng phĆ” hį»§y hĆ ng ngĆ n dį»Æ liį»u trĆŖn nhiį»u hį» thį»ng khĆ”c nhau.

SiĆŖu virus Äį»c hįŗ”i mĆ£ hĆ³a hĆ ng ngĆ n mĆ”y tĆnh nÄm 2015

SiĆŖu virus Äį»c hįŗ”i mĆ£ hĆ³a nguy hiį»m nÄm 2015

BĆ i viįŗæt tį»ng hį»£p vį» virut mĆ£ hĆ³a Äį»i tĆŖn file .ccc mĆ trung tĆ¢m phį»„c hį»i dį»Æ liį»u hdd ÄĆ£ chĆnh thį»©c khĆ“i phį»„c dį»Æ liį»u thĆ nh cĆ“ng cho chį» Hiį»n ngĆ y 10/11/2015. QuĆ½ khĆ”ch hĆ ng cĆ³ thį» tham khįŗ£o cĆ”ch cį»©u dį»Æ liį»u khi bį» virus mĆ£ hĆ³a Äį»i ÄuĆ“i dĘ°į»i ÄĆ¢y.

Chi tiįŗæt nhįŗ„t khĆ”ch hĆ ng cĆ³ thį» xem video mĆ chĆŗng tĆ“i ÄĆ£ kį»p thį»i ghi lįŗ”i.

Cįŗp nhįŗt: 10/11/2015 :Hiį»n tįŗ”i ÄĆ£ giįŗ£i mĆ£ ÄĘ°į»£c 100% dį»Æ liį»u bį» mĆ£ hĆ³a bį»i virut mĆ£ hĆ³a Äį»i ÄuĆ“iā¦.NhĘ°ng khĆ”ch hĆ ng phįŗ£i chįŗ„p nhįŗn trįŗ£ tiį»n cho virut tį»« 200 -1000 USD. Cuumaytinh sįŗ½ Äį»©ng ra trįŗ£ tiį»n chuį»c cho khĆ”ch hĆ ng . ÄĆ£ cĆ³ rįŗ„t nhiį»u khĆ”ch hĆ ng lįŗ„y ÄĘ°į»£c dį»Æ liį»u theo cĆ”ch nĆ y . Tį»· lį» thĆ nh cĆ“ng lĆ 100%.

KhĆ”ch hĆ ng bį» mĆ£ hĆ³a dį»Æ liį»u cįŗ§n lįŗ„y lįŗ”i liĆŖn hį» Mr CĘ°į»ng 0912.600.250

KhĆ”ch hĆ ng cįŗp nhįŗt thĆ“ng tįŗ”i : https://www.facebook.com/khoiphucdulieuhdd

Video giįŗ£i mĆ” thĆ nh cĆ“ng dį»Æ liį»u bį» mĆ£ hĆ³a tįŗ”i cuumaytinh.com – phuchoidulieuhdd.com

Tį»« Khoįŗ£ng thĆ”ng 8/2015 tįŗ”i trung tĆ¢m khĆ“i phį»„c dį»Æ liį»u cį»§a chĆŗng tĆ“i nhįŗn ÄĘ°į»£c rįŗ„t nhiį»u cuį»c goi hį» trį»£ vį» viį»c mĆ”y tĆnh cį»§a khĆ”ch hĆ ng bį» lį»i cĆ”c file vÄn bįŗ£n, tĆ i liį»u word, excell, pdf, įŗ£nh ā¦. Vį»i biį»u hiį»n chung lĆ Äį»t nhiĆŖn khĆ“ng mį» ÄĘ°į»£c file , hoįŗ·c mį» ra bĆ”o lį»i font chį»Æ loįŗ±ng ngoįŗ±ng. vĆ Äįŗ·c biį»t lĆ hįŗ§u hįŗæt cĆ”c file Äį»u bį» Äį»i ÄuĆ“i thĆŖm .ccc į» cuį»i ( vd. xlsx.ccc, docx.cccā¦..).

ÄĆ¢y thį»±c sį»± lĆ mį»t vįŗ„n nįŗ”n . ChĆŗng tĆ“i ÄĆ£ nghiĆŖn cį»©u vĆ tham khįŗ£o Ć½ kiįŗæn cį»§a nhiį»u chuyĆŖn gia bįŗ£o mįŗt nĘ°į»c ngoĆ i nhĘ°ng hiį»n tįŗ”i chĘ°a cĆ³ cĆ”ch nĆ o xį» lĆ½ mį»t cĆ”ch hiį»u quįŗ£. ChĆŗng tĆ“i khĆ“ng Äįŗ·t vįŗ„n Äį» lį»£i nhuįŗn hay kiįŗæm tiį»n tį»« viį»c nĆ y . mį»„c ÄĆch chĆnh lĆ giįŗ£m tį»i thiį»u tį»n thįŗ„t cho khĆ”ch hĆ ng. Cung cįŗ„p thĆ“ng tin vĆ cįŗ£nh bĆ”o tį»i mį»i ngĘ°į»i. Vįŗy mong mį»i ngĘ°į»i hĆ£y chia sįŗ» cho cį»ng Äį»ng. tįŗ£i vį»Ā TeslaDecryptĀ . Vįŗy nĆ³ lĆ cĆ”i gƬ? Thįŗt ra bĆŖn mƬnh ÄĆ£ cįŗ£nh bĆ”o mį»i ngĘ°į»i vį» mį»t loįŗ”iĀ virust mĆ£ hĆ³a cĆ³ tĆŖnĀ CryptolockerĀ tį»« khoįŗ£ng nÄm 2014. Ā VĆ thį»i Äiį»m hiį»n tįŗ”i cĆ”c biį»u hiį»n trĆŖn lĆ do mį»t dĆ²ng biįŗæn thį» cį»§a virutĀ Cryptolocker mĆ£ hĆ³a dį»Æ liį»u gĆ¢y ra . VĆ tĆŖn mį»i cį»§a nĆ³ lĆ Ā TeslaCrypt . Vįŗy mį»„c ÄĆch cį»§a nĆ³ lĆ gƬ ? Biį»u hiį»n ? CĆ”ch nĆ³ lĆ¢y nhiį»m,vĆ hoįŗ”t Äį»ng ? PhĘ°Ę”ng Ć”n khĆ“i phį»„c dį»Æ liį»u ? CĆ”ch gį»” bį» vĆ tiĆŖu diį»t ?

- Phįŗ§n Äįŗ§u tiĆŖn mƬnh sįŗ½ nĆ³i vį» mį»„c ÄĆch vĆ nguį»n gį»c

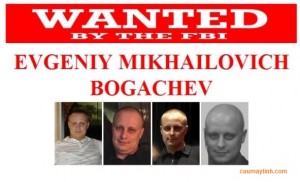

Virut mĆ£ hĆ³aĀ Cryptolocker do hacker ngĘ°į»i NgaĀ Ā Evgeniy Mikhailovich BogachevĀ phĆ”t triį»n hiį»n Äang bį» FBI truy nĆ£.

VĆ cĆ”c biįŗæn thį» hiį»n tįŗ”i Äį»u lįŗ„y nguyĆŖn lĆ½ vĆ cĆ”ch thį»©c hoįŗ”t Äį»ng cį»§a dĆ²ng Äįŗ§u tiĆŖn. Mį»„c ÄĆch chĆnh cį»§a nĆ³ lĆ lĆ¢y nhiį» m vĆ o mĆ”y tĆnh sau ÄĆ³ sį» dį»„ng thuįŗt toĆ”n mĆ£ hĆ³a RSA Äį» mĆ£ hĆ³a toĆ n bį» dį»Æ liį»u sau ÄĆ³ yĆŖu cįŗ§u ngĘ°į»i dĆ¹ng chuyį»n tiį»n Äį» nhįŗn ÄĘ°į»£c key giįŗ£i mĆ£.Ā Nįŗæu khĆ“ng cĆ³ key thƬ viį»c giįŗ£i mĆ£ gĆ¢n nhĘ° khĆ“ng thį». Giį»ng nhĘ° viį»c nhĆ bįŗ”n bį» kįŗ» gian Äį»t nhįŗp vĆ khĆ³a lįŗ”i bįŗ±ng mį»t chiįŗæc khĆ³a khĆ“ng thį» phĆ” vĆ chį» cĆ³ thį» mį» bįŗ±ng 1 chƬa duy nhįŗ„t. VĆ kįŗ» ÄĆ³ ÄĆ²i bįŗ”n trįŗ£ tiį»n Äį» giao chƬa khĆ³a . Theo thį»ng kĆŖ mį»i thĆ”ng virut nĆ y thu vį» Ā khoįŗ£ng 350 nghƬn USD. Vįŗy key nĆ y lĘ°u į» ÄĆ¢u ? NĆ³ thĘ°į»ng ÄĘ°į»£c lĘ°u trĆŖn mį»t hį» thį»ng mĆ”y chį»§ trong mįŗ”ng internet vĆ dĆ¹ng nhiį»u giao thį»©c Äį» che dįŗ„u. mį»t sį» cÅ©ng ÄĘ°į»£c lĘ°u lįŗ”i tįŗ”i mį»t vį» trĆ bĆ mįŗt trong chĆnh mĆ”y tĆnh cį»§a ngĘ°į»i bį» hįŗ”i . VƬ vįŗy nĆ³i rįŗ±ng khi bį» nhiį» m virut nĆ y thƬ Äį»«ng vį»i vĆ£ cĆ i lįŗ”i hį» Äiį»u hĆ nh cÅ©ng lĆ mį»t Ć½ ÄĆŗng .

- CĆ”ch nĆ³ lĆ¢y nhiį»m vĆ hoįŗ”t Äį»ng ?Ā

NĆ³ chį»§ yįŗæu ÄĘ°į»£c khį»i chįŗ”y tį»« nhį»Æng email lįŗ” cĆ³ ÄĆnh kĆØm file nhĘ° thĆ“ng bĆ”o thuįŗæ, tĆ i chĆnh, chuyį»n phĆ”t nhanh . hoįŗ·c cĆ”c ÄĘ°į»ng linh lįŗ”i. khi ÄĆ³ nĆ³ sįŗ½ khį»i chįŗ”y vĆ chuyį»n hĘ°į»ng ngĘ°į»i dĆ¹ng tį»i mį»tĀ Angler Exploit Kit . VĆ tį»± Äį»ng tįŗ£i vį» mĆ”y cĆ”c tiįŗæn trƬnh mĆ£ hĆ³a . Vįŗy nĆ³ cĆ³ lĆ¢y nhiį»m trong mįŗ”ng LAN ? vįŗ„n Äį» nĆ y chĘ°a ÄĘ°į»£c ÄĆ”nh giĆ” cį»„ thį» nhĘ°ng chĘ°a cĆ³ bĆ”o cĆ”o nĆ o vį» viį»c lĆ¢y nhiį»m trong mįŗ”ng LAN.

- NĆ³ hoįŗ”t ÄĆ“ng thįŗæ nĆ o ?

Äį» TeslaCrypt thį»±c hiį»n nhĘ° sau:

- XĆ³a tįŗ„t cįŗ£ cĆ”c bįŗ£n sao hį» thį»ng Volume Shadow bįŗ±ng cĆ”ch thį»±c hiį»n āvssadmin.exe xĆ³aĀ toĆ n bį» cĆ”c bįŗ£n sao lĘ°u / all / quietā lį»nh

- Mį» ākey.datā tįŗp tin vĆ khĆ“i phį»„c lįŗ”i cĆ”c khĆ³a mĆ£ hĆ³a.Ā Nįŗæu ākey.datā khĆ“ng tį»n tįŗ”i nĆ³ sįŗ½ khį»i tįŗ”o vĆ lĘ°u trį»Æ Ā ākey.datā file.

- Gį»i cĆ”c khĆ³a mĆ£ hĆ³a keyĀ Ā cho cĆ”c mĆ”y chį»§ C & C thĆ“ng qua POST yĆŖu cįŗ§u (cĆ”c mįŗ«u mį»i nhįŗ„t mĆ chĆŗng tĆ“i ÄĆ£ phĆ¢n tĆch cĆ”c URL chį»©a mĆ”y chį»§ C & C sau ÄĆ¢y:

oĀ Ā Ā 7tno4hib47vlep5o.63ghdye17.com oĀ Ā Ā 7tno4hib47vlep5o.79fhdm16.com oĀ Ā Ā 7tno4hib47vlep5o.tor2web.blutmagie.de oĀ Ā Ā 7tno4hib47vlep5o.tor2web.fi

- Thį»±c hiį»n bįŗ£o vį»Ā chį»ng phĆ”t hiį»n bį»i ngĘ°į»i dĆ¹ng vĆ phįŗ§n mį»m bįŗ£o vį»: mį»i 200 mili giĆ¢y, TeslaCrypt liį»t kĆŖ tįŗ„t cįŗ£ cĆ”c tiįŗæn trƬnh Äang chįŗ”y vĆ nįŗæu mį»t quĆ” trƬnh vį»i mį»t tĆŖn tįŗp tin cĆ³ chį»©a bįŗ„t kį»³ tį»« nĆ o dĘ°į»i ÄĆ¢y ÄĘ°į»£c tƬm thįŗ„y trong hį» thį»ng, quĆ” trƬnh ÄĆ³ sįŗ½ ÄĘ°į»£c virut ÄĘ°į»£c chįŗ„m dį»©t bįŗ±ng cĆ”ch sį» dį»„ng chį»©c nÄngĀ TerminateProcessWindows API

oĀ Ā Ā taskmgr oĀ Ā Ā procexp oĀ Ā Ā regedit oĀ Ā Ā msconfig oĀ Ā Ā cmd.exe

- Tiįŗæn trƬnh mĆ£ hĆ³a sįŗ½ ÄĘ°į»£c Ć¢m thįŗ§m khį»i chįŗ”y mĆ ngĘ°į»i dĆ¹ng khĆ“ng hį» hay biįŗæt. QuĆ” trƬnh nĆ y cĆ³ thį» mįŗ„t tį»« vĆ i chį»„c phĆŗt Äįŗæn cįŗ£ ngĆ y NĆŖn mį»t sį» trĘ°į»ng hį»£p khĆ”ch hĆ ng ban Äįŗ§u chį» thįŗ„y mį»t vĆ i file khĆ“ng mį» ÄĘ°į»£c nhĘ°ng khi quĆ” trƬnh hoĆ n tįŗ„t nĆ³ sįŗ½ chĆ©n sįŗ”ch dį»Æ liį»u trong mĆ”y tĆnh cį»§a bįŗ”n .

- Sau khi mĆ£ hĆ³a toĆ n bį» dį»Æ liį»u vĆ Äį» lįŗ”i cĆ”c file hĘ°į»ng dįŗ«n khĆ“i phį»„c dį»Æliį»u vĆ chuyį»n tiį»n thƬ tiįŗæn trƬnh cį»§a viust cÅ©ng tį»± Äį»ng ātį»± sĆ”tā Äį» xĆ³a dįŗ„u vįŗæt.

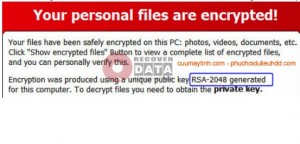

- Theo nhĘ° thĆ“ng bĆ”o cį»§a virut thƬ dį»Æ liį»u cį»§a bįŗ”n bį» mĆ£ hĆ³a RSA 2048. NhĘ°ng theo mį»t sį» phĆ¢n tĆch thƬ thį»±c tįŗæ virut chį» sį» dį»„ng thuįŗt toĆ”nĀ AES CBC 256-bit thį»±c hiį»n trong chį»©c nÄng āEncryptWithCbcAesā .

- PhĘ°Ę”ng Ć”nĀ khĆ“i phį»„c dį»Æ liį»uĀ ? ThĆ“ng thĘ°į»ng virut sįŗ½ Äį» lįŗ”i cĆ”c file text vĆ Html cĆ³ chį»©a thĆ“ng tin vį» ÄĘ°į»ng link hĘ°į»ng dįŗ«n, mĆ£ key Äį»i chiįŗæu. Vįŗy nįŗæu Bįŗ”n thįŗt sį»± cįŗ§n dį»Æ liį»u thƬ Äį»«ng vį»i xĆ³a nhį»Æng file nĆ y. Nįŗæu lĆ m theo hĘ°į»ng dįŗ«n bįŗ”n cĆ³ thį» mįŗ„t tį»« 500 USD tį»i 1000 USD Äį» nhįŗn ÄĘ°į»£c key. VĆ vį»i loįŗ”i biįŗæn thį» mį»iĀ TeslaCrypt ( tįŗ”m gį»i lĆ virut Äį»i ÄuĆ“i thĆ nh .ccc) nĆ y nĆ³ sįŗ½ cung cįŗ„p cho bįŗ”n mį»t cį»a sį» Äį» bįŗ”n cĆ³ thį» thį» giįŗ£i mĆ£ mį»t file <500Kb .NĆ³ giį»ng nhĘ° kiį»u chį»©ng minh lĆ ātao cĆ³ thį» giįŗ£i mĆ£ dį»Æ liį»u ā .

Tįŗ„t nhiĆŖn viį»c chuyį»n tiį»n cho hacker lĆ viį»c khĆ“ng khuyįŗæn khĆch cÅ©ng nhĘ°ng khĆ“ng cĆ³ gƬ Äįŗ£m bįŗ£o vį» viį»c cĆ³ nhįŗn lįŗ”i ÄĘ°į»£c key hay khĆ“ng?. NhĘ°ng ngoĆ i cĆ”ch nĆ y ra chĘ°a cĆ³ mį»t cĆ”ch nĆ o hiį»u quįŗ£ . . Cįŗp nhįŗt https://www.facebook.com/khoiphucdulieuhddĀ cĆ”c bįŗ”n like trang Äį» nhįŗn ÄĘ°į»£c cįŗp nhįŗt. Ā LiĆŖn kįŗæt vį»i cĆ”c CĆ“ng cį»„ TeslaCrypt Tool lĆ cĆ“ng cį»„ ÄĘ°į»£c ÄĘ°a ra nhįŗ±m hį» trį»£ ngĘ°į»i dĆ¹ng tį»± xį» lĆ½ tƬnh huį»ng cį»§a mƬnh. NĆ³ chį» cĆ³ tĆ”c dį»„ng vį»i mį»t vĆ i biįŗæn thį». vĆ hiį»n tįŗ”i chį» hį» trį»£ Windows 32 bit . tįŗ£i vį» phįŗ§n mį»m giįŗ£i mĆ£ mį»t sį» dĆ²ng TeslaDecryptĀ

Tįŗ„t nhiĆŖn viį»c chuyį»n tiį»n cho hacker lĆ viį»c khĆ“ng khuyįŗæn khĆch cÅ©ng nhĘ°ng khĆ“ng cĆ³ gƬ Äįŗ£m bįŗ£o vį» viį»c cĆ³ nhįŗn lįŗ”i ÄĘ°į»£c key hay khĆ“ng?. NhĘ°ng ngoĆ i cĆ”ch nĆ y ra chĘ°a cĆ³ mį»t cĆ”ch nĆ o hiį»u quįŗ£ . . Cįŗp nhįŗt https://www.facebook.com/khoiphucdulieuhddĀ cĆ”c bįŗ”n like trang Äį» nhįŗn ÄĘ°į»£c cįŗp nhįŗt. Ā LiĆŖn kįŗæt vį»i cĆ”c CĆ“ng cį»„ TeslaCrypt Tool lĆ cĆ“ng cį»„ ÄĘ°į»£c ÄĘ°a ra nhįŗ±m hį» trį»£ ngĘ°į»i dĆ¹ng tį»± xį» lĆ½ tƬnh huį»ng cį»§a mƬnh. NĆ³ chį» cĆ³ tĆ”c dį»„ng vį»i mį»t vĆ i biįŗæn thį». vĆ hiį»n tįŗ”i chį» hį» trį»£ Windows 32 bit . tįŗ£i vį» phįŗ§n mį»m giįŗ£i mĆ£ mį»t sį» dĆ²ng TeslaDecryptĀ

- ThĆ“ng tin phįŗ§n mį»m giįŗ£i mĆ£:Ā http://talosintel.com/teslacrypt_tool/ Äįŗ§u tiĆŖn bįŗ”n cįŗ§n tįŗ£i phįŗ§n mį»m vį».

- Copy vĆ o mį»t thĘ° mį»„c tren į» C. Nįŗæu cĆ³ thį» thƬ dĆ¹ng lį»nh tƬm kiįŗæm trong mĆ”y tĆnh file key.dat. Copy file vĆ o cĆ¹ng thĘ° mį»„c vį»i phįŗ§n mį»m . Chįŗ”y phįŗ§n mį»m vĆ lĆ m theo hĘ°į»ng dįŗ«n BÄm: 3372c1edab46837f1e973164fa2d726c5c5e17bcb888828ccd7c4dfcc234a370 6c6f88ebd42e3ef5ca6c77622176183414d318845f709591bc4117704f1c95f4 Äį»a chį» IP: 38.229.70.4 82.130.26.27 192.251.226.206 TĆŖn miį»n ÄĘ°į»£c liĆŖn hį»: 7tno4hib47vlep5o.63ghdye17.com 7tno4hib47vlep5o.79fhdm16.com 7tno4hib47vlep5o.tor2web.blutmagie.de 7tno4hib47vlep5o.tor2web.fi

- Kįŗæt luįŗn:Ā TeslaCrypt ransomware lĆ mį»t thĆ”ch thį»©c. Tįŗ„t cįŗ£ cĆ”c thuįŗt toĆ”n mĆ£ hĆ³a hĆ m bÄm lĆ cį»±c kį»³ phį»©c tįŗ”p. NhĘ° cĆ”c bįŗ”n ÄĆ£ thįŗ„y viį»c mĆ£ Äį»c tįŗ„n cĆ“ng lĆ khĆ“ng trĆ”nh khį»i. Viį»c kįŗæt hį»£p nhiį»u phĘ°Ę”ng phĆ”p bįŗ£o vį» lĆ thįŗt sį»± cįŗ§n thiįŗæt .

- Tham khįŗ£o phįŗ§n mį»m ngÄn chįŗ·n mĆ£ Äį»c : Tham khįŗ£o tį»ng hį»£p viįŗæt bį»i Do manh Cuong. Trung tĆ¢m phį»„c hį»i dį»Æ liį»u hdd

CĆ”c tį»« khĆ³a cĆ³ thį» tƬm kiįŗæm trĆŖn google

Virus mĆ£ hĆ³a dį»Æ liį»u ÄĆ²i tiį»n chuį»c

Virut mĆ£ hĆ³a Äį»i ÄuĆ“i file

SiĆŖu virus nguy hiį»m nhįŗ„t nÄm 2015

CĆ”ch khĆ“i phį»„c dį»Æ liį»u do virus mĆ£ hĆ³a

TĆ”c giįŗ£ bĆ i viįŗæt : phuchoidulieuhdd

Nguį»n tin : cuumaytinh

Link : Phį»„c hį»i dį»Æ liį»u thĆ nh cĆ“ng khi bį» virut mĆ£ hĆ³a ÄĆ²i tiį»n chuį»cĀ